La presente guía pretende explicar en mayor medida todo sobre el firmware de dispositivos IoT, tanto a nivel teórico-técnico como una explicación práctica sobre como analizar el firmware de los dispositivos.

La redacción tiene un carácter técnico tanto en la parte teórica como en la parte práctica, ya que se ha considerado que un análisis profundo del firmware requiere de diferentes aspectos muy específicos y exactos para la realización de un análisis profundo. Este análisis no es muy común en la securización o comprobación de vulnerabilidades de dispositivos IoT o IIoT, por lo que se ha hecho hincapié en la metodología de análisis del binario, especificando claramente en cada uno de los apartados del análisis la ejecución paso a paso.

El orden de los contenidos se encuentra distribuido de tal forma que inicialmente se tenga un conocimiento teórico sobre la tecnología en general, para posteriormente ir enfocando los contenidos tanto a la utilización de las herramientas para el análisis, como la ejecución y resultados obtenidos en dichas pruebas de seguridad.

Por último, se realiza una conclusión en la que se valora este tipo de análisis sobre los dispositivos IoT, explicando la dificultad y los posibles resultados obtenidos.

Introducción

La gran mayoría de los dispositivos que se conocen en la actualidad contienen un firmware. Un claro ejemplo de esto, son los dispositivos IoT (Internet of Things), que utilizados en las empresas del sector industrial junto con los dispositivos IIoT (Industrial Internet of Things) conforman un conjunto muy numeroso. Casi la totalidad de los procesos del sector dependen de un dispositivo de este tipo, por lo que un análisis desde la base, es decir, desde el firmware, puede ayudar a evitar que estos dispositivos sean vulnerados.

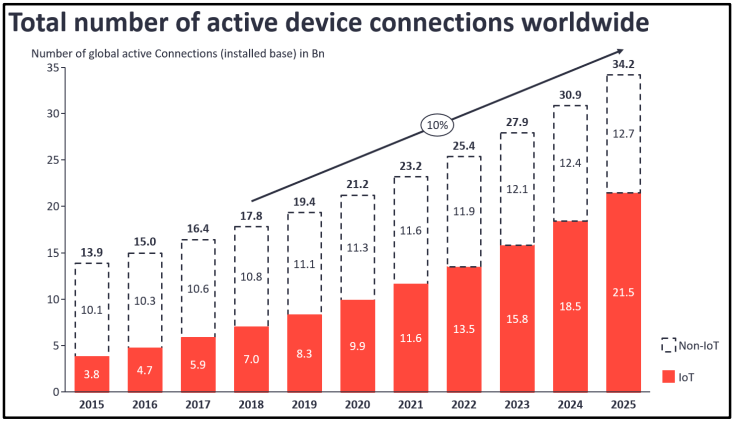

Para concretar la magnitud y el grado de importancia del análisis en profundidad de estos dispositivos y tal como se refleja en el artículo de INCIBE-CERT de ‘Predicciones en Seguridad Industrial en 2023’, se prevé que, en el año 2025, se llegue a la cifra de 21,5 billones de dispositivos conectados, tal y como muestra la siguiente ilustración:

Ilustración: Previsión del número de dispositivos IoT conectados; Fuente: IoT Analytics.

Este crecimiento tan elevado se debe al afianzamiento de la Industria 4.0 en el sector industrial, junto con la incesante búsqueda por aumentar la interconectividad, la automatización de procesos y la adquisición de datos en tiempo real. Además, todo esto, se está viendo supeditado al surgimiento de la Industria 5.0, la cual trae consigo la transformación del sector industrial en espacios inteligentes con los dispositivos IIoT y la computación cognitiva.

En el caso del entorno industrial y sobre el que se centrará esta guía, los dispositivos IIoT conviven con los dispositivos IoT, ya que toda empresa industrial tiene conexiones entre el entorno IT y el entorno OT. Es por ello, que una vulnerabilidad en el firmware de un dispositivo IT, podría llegar a afectar gravemente a los dispositivos de la parte operacional en el caso de que la red no estuviera bien configurada. Esta es una de las principales razones que resaltan la importancia de analizar, tanto el firmware de los dispositivos IT, como los dispositivos OT dentro de entornos industriales, ya que estar tan extendidos, los convierte en un objetivo principal para los atacantes.

Un ejemplo de estos ataques es la Botnet Mirai , la cual utilizaba las credenciales por defecto de los dispositivos IoT, para atacarlos. En muchos casos, estas credenciales pueden obtenerse directamente del firmware si este no ha sido securizado (ofuscado o cifrado). Entre los dispositivos atacados en un entorno industrial se podrían encontrar routers, cámaras IP de vigilancia, grabadoras de video digital, switches, hubs, firewalls industriales etc. Mientras, por ejemplo, en un domicilio, serían las Smart TV, las neveras u otros electrodomésticos conectados a la red, los routers de proveedores de internet o cualquier otro dispositivo pensado para facilitar la vida cotidiana.

La seguridad de un sistema radica en la seguridad de sus dispositivos base y dentro de estos, la seguridad parte del concepto más básico del dispositivo, por lo que el análisis del firmware puede ayudar a descubrir posibles vulnerabilidades que de otra manera jamás se hubieran descubierto.

Aunque existen múltiples tipos de ataques a dispositivos IoT e IIoT, este estudio se centrará en el firmware de estos dispositivos, para comprobar posibles vulnerabilidades, mediante pruebas de seguridad e ingeniería inversa que permitirán un análisis profundo del mismo. A lo largo de esta guía se explicarán los pasos a seguir de la metodología de análisis de firmware y cómo realizar un análisis desde la fase de reconocimiento hasta la fase de explotación del binario, mediante la utilización de herramientas y técnicas de inteligencia de código abierto (OSINT). Cada fase vendrá explicada tanto de forma teórica como de forma práctica, haciendo referencia a los aspectos más importantes y a las configuraciones necesarias para poder obtener resultados precisos.

La principal finalidad de esta guía radica en definir los pasos para identificar de forma ética las vulnerabilidades de diferentes tipologías de firmware, con el objetivo de eliminarlas o mitigarlas.

Views: 2